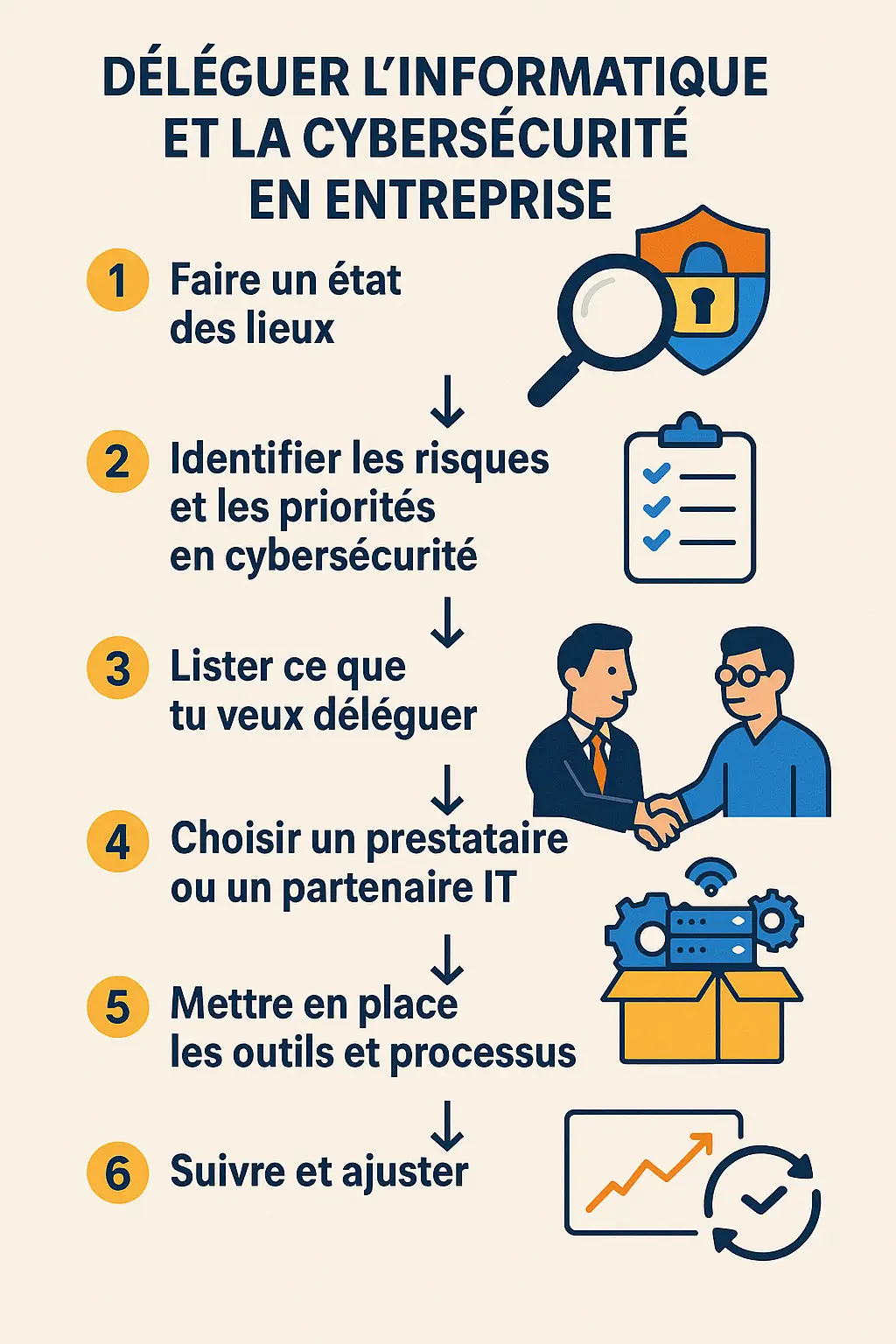

Voici un plan simple et progressif pour vous aider à déléguer efficacement l’informatique et la cybersécurité de votre entreprise.

L'idéal étant de nous contacter pour vous y accompagner : Nous contacter

🔍 1. Faire un état des lieux

Avant de déléguer, il faut savoir ce que l'on veut déléguer. Posez vous ces questions :

Quels outils informatiques utilisez-vous ? (ex : serveurs, logiciels, cloud, ERP, messagerie…)

Qui gère actuellement quoi ? (Vous, un salarié, un prestataire, personne ?)

Avez-vous une documentation technique ?

Quels sont les points critiques ou les incidents passés ?

Avez-vous une politique de sécurité formalisée (mots de passe, sauvegardes, RGPD, etc.) ?

➡️ But : dresser une cartographie claire de votre SI (système d'information).

🛡️ 2. Identifier les risques et les priorités en cybersécurité

Vos données sont-elles sauvegardées ? Où et comment ?

Qui a accès à quoi ? (droits d’accès)

Y a-t-il des antivirus, firewall, MFA (authentification à deux facteurs) ?

Avez-vous déjà subi une fuite de données, un ransomware, etc. ?

Etes-vous conforme au RGPD (surtout si vous gérez des données clients) ?

➡️ But : connaître les vulnérabilités pour les prioriser.

📋 3. Lister ce que vous voulez déléguer

Exemples :

Maintenance des postes et serveurs

Gestion des emails (Exchange, Google Workspace, etc.)

Supervision / infogérance

Cybersécurité : audits, gestion des alertes, mises à jour

Sauvegardes automatiques

Sensibilisation des équipes

➡️ But : avoir une feuille de route claire à transmettre à un prestataire.

🤝 4. Choisir un prestataire ou un partenaire IT

Vous pouvez choisir selon plusieurs critères :

Proximité géographique (ex : prestataire à La Réunion si besoin d’interventions sur site)

Expertise (Microsoft 365, Linux, cybersécurité, etc.)

Réactivité (hotline, SLA, astreinte)

Philosophie : prestataire “clé en main” ou en co-construction avec votre entreprise.

➡️ Prévois un contrat de services (infogérance, TMA, etc.) avec engagement de confidentialité.

📦 5. Mettre en place les outils et processus

Le prestataire pourra aider à :

Structurer les accès (droits, MFA, annuaires, etc.)

Définir une politique de sécurité informatique

Mettre en place un plan de continuité (PCA/PRA)

Suivre les tickets et demandes

Rédiger une charte informatique pour les employés

🔁 6. Suivre et ajuster

Réunion mensuelle/trimestrielle avec le prestataire

Tableaux de bord (suivi incidents, mises à jour, conformité)

Évolution des besoins à réévaluer tous les 6-12 mois

✅ Fiche mission – Délégation informatique & cybersécurité

🎯 Objectif de la mission

Mettre en place un partenariat avec un prestataire IT pour assurer :

la gestion opérationnelle du système d’information,

la sécurisation des données et des infrastructures,

la prévention et la réaction face aux incidents de cybersécurité.

🧩 Périmètre couvert

1. Infrastructure & Maintenance

Inventaire du parc informatique

Supervision des serveurs, postes et équipements réseau

Gestion des mises à jour, antivirus, correctifs de sécurité

Support utilisateur (niveau 1 & 2 si possible)

2. Cybersécurité

Analyse des risques (audit de sécurité initial)

Renforcement des accès : MFA, segmentation, droits

Mise en place et vérification des sauvegardes

Sensibilisation à la cybersécurité (phishing, mots de passe, etc.)

Veille sécurité + recommandations

3. Services Cloud / Messagerie / Données

Administration Microsoft 365 / Google Workspace

Sauvegarde cloud et récupération d’urgence (PRA)

Sécurisation des partages (Drive, SharePoint…)

4. Conformité et documentation

Documentation technique du SI

Suivi des accès, journaux d’audit

Aide à la conformité RGPD (en option)

📆 Durée et fréquence

Durée initiale : [ex. 6 mois renouvelables]

Fréquence des interventions : [ex. hebdomadaire à distance + astreinte en cas d’incident critique]

📊 Livrables attendus

Rapport d’audit initial du SI et des vulnérabilités

Plan d’actions cybersécurité (court et moyen terme)

Rapport mensuel d’activité (incidents, interventions, suivi des actions)

Documentation centralisée du SI (format numérique)

💬 Modalités

Travail à distance + intervention sur site ponctuelle (si nécessaire)

Confidentialité et clause RGPD

Outils de communication utilisés : [Teams, WhatsApp, téléphone…]

🧠 Compétences techniques recherchées

Bonne maîtrise des environnements [Windows / Linux / Mac selon le parc]

Administration Microsoft 365 / Google Workspace

Connaissances en réseaux, firewalls, sauvegardes

Connaissances en cybersécurité (ISO 27001, bonnes pratiques ANSSI…)